| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 | 31 |

- airdecap-ng

- 대학원

- recon-ng

- 액티브스캐닝

- Shift + ESC

- Mimikatz

- 넷크래프트

- AttackGraph

- davtest

- NMAP

- 강의

- Mac

- 패시브스캐닝

- decap

- Kublet

- Container

- OIDC

- ip forwarding

- SecurityMetric

- 계정 탈취

- 프로젝트

- 보안

- Social Network in Game

- Chrome 작업관리자

- 무선채널

- dnsenum

- 공격그래프

- OpenID Connect

- 화이트해커

- cgroups

- Today

- Total

네른

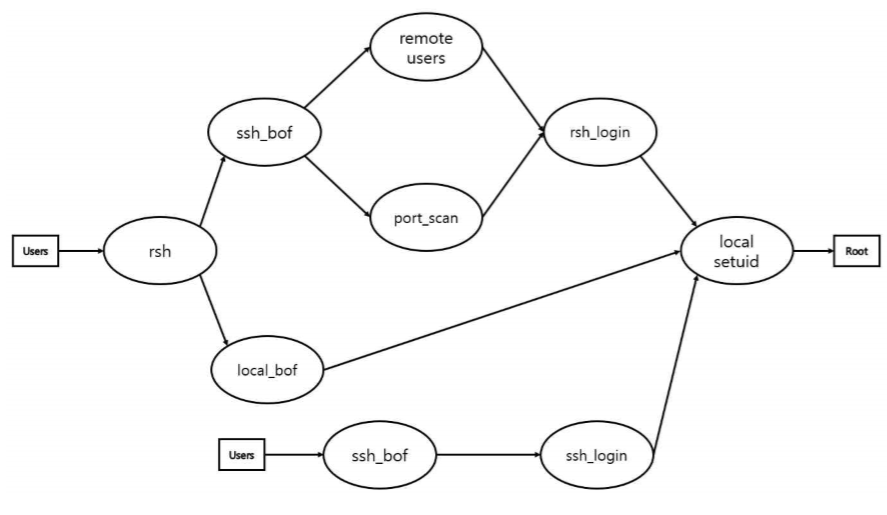

Attack Graph - 시스템 내의 가장 취약한 공격 경로를 찾아라! 본문

대학원 입학 후, 처음으로 맡게 된 프로젝트 내용이 바로 이 Attack Graph에 관한 내용이었다.

Attack Graph는 1999년 Schneier, Bruce의 "Attack trees"라는 논문에서 처음 소개된 개념으로, 공격자의 관점에서 공격자가 시스템에 침입하기 위한 경로를 예측하는 기법이다.

Attack Graph는 분석 대상이 되는 시스템 내에 존재하는 호스트 혹은 프로세스에 대한 모든 연결 정보를 그래프(Graph) 형태로 나타낸다.

이후, 사용 가능한 취약점, 취약한 네트워크 환경 설정(방화벽, IDS 규칙 등), 자산 중요도 등을 토대로 공격 경로를 예측한다.

- 사용 가능한 취약점은 보통 CVE를 기반으로 한다.

- CVE는 Common Vulnerabilities and Exposure의 약자로, 공개된 소프트웨어 취약점을 대표한다.

- CVE는 각 취약점 별 CVE 번호를 부여하고, CVSS(Common Vulnerability Scoring System)을 기반으로 한 점수를 부여한다.

- CVSS는 3.0과 2.0 버전이 존재하는데, 각각의 평가 내역이 조금 다르다! 3.0이 조금 더 구체적이나, 예전 취약점에는 적용되어있지 않다...

- 자산 중요도는 Risk Assessment 등을 통해 표현한다.

Attack Graph는 지난 2010년대 초반에 주로 연구되었던 기술이지만, 여전히 다양한 방면에서 연구가 이루어지고 있다.

대학원에 재학하면서, 주로 Attack Graph를 생성하거나 경로를 평가하는 방법에 대한 연구를 진행했다.

Attack Graph는 시스템 내의 호스트 혹은 프로세스의 모든 연결 정보를 표현하기에, 연산량의 문제가 있다.

이 문제로 인해 최근 종종 사용되는 동적 네트워크(실시간으로 네트워크 설정이 변경됨)에는 알맞지 않다.

- 이를 해결하기 위해 경량화된 Attack Graph 생성 방안들에 대한 연구가 많이 진행되어왔다.

경로 평가의 경우, Attack Graph에서 가장 핵심이 되는 부분이라고 볼 수 있다.

Attack Graph의 주목적이 공격 경로를 평가하여 시스템 내에서 가장 취약한 혹은 중요한 부분을 판단하는 것 이기에,

공격 경로를 적절하게 평가하는 방법에 대한 연구가 다수 진행되어왔다.

- 간단하게 생각해서, 호스트 hop 별 CVE 점수의 곱셈 연산을 통해 중요도를 고려할 수 있다.

- 그러나 위 방법은 hop이 많아질수록 점수의 판별이 어렵고 hop이 작을수록 점수가 높게 나올 경우가 많다는 단점이 있다!

추가적으로, 각 자산의 중요도를 평가하는 security metric에 대한 연구도 다수 진행되어왔다.

경로 평가를 진행하는 데 있어, CVSS 점수뿐 아니라 각 취약점의 위험도, 영향력 혹은 자산의 중요도를 평가하는 척도가 바로 security metric이다.

Security metric을 통해 각 자산의 중요도를 평가하면 현재 시스템에서 가장 중요한 자산을 판별하는 데 도움이 될 수 있으며, 네트워크 설정 기반의 metric을 산정하는 경우 보안 대책을 추가해야 할 호스트를 판별하는 데에도 사용할 수 있다.

- 이러한 중요성으로 인해 다양한 방법의 metric 산정 방안이 연구되어왔다.

- 대표적으로, 네트워크 환경 설정을 토대로 하는 metric, 네트워크의 공격 저항성(attack resistance) metric, Bayesian network 기반의 확률 metric 등이 있다.

'프로젝트 > 공부' 카테고리의 다른 글

| Social Network in Online Game - 게임도 사회다. (0) | 2019.04.14 |

|---|